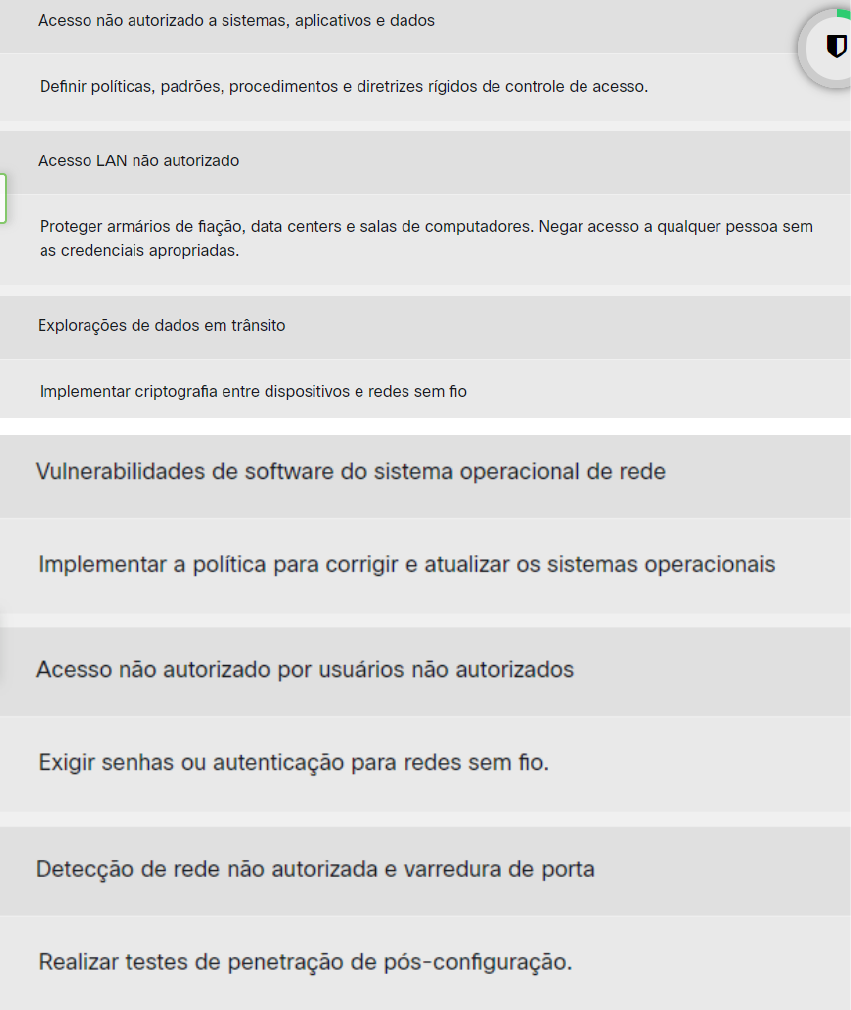

Em uma abordagem de defesa em profundidade, quais três opções devem ser

identificadas para defender com eficácia uma rede contra ataques? (Escolha

três.)

violações de segurança anteriores

número total de dispositivos que se conectam à rede com e sem fio

vulnerabilidades no sistema

ativos que precisam de proteção

localização do invasor ou invasores

ameaças aos ativos

Qual dispositivo geralmente é a primeira linha de defesa em uma abordagem em

camadas de defesa em profundidade?

roteador de borda

Qual dispositivo em uma abordagem de defesa em profundidade em camadas nega

conexões iniciadas de redes não confiáveis para redes internas, mas permite que

usuários internos de uma organização se conectem a redes não confiáveis?

roteador interno

firewall

Com a evolução das redes sem fronteiras, qual vegetal é agora usado para descrever

uma abordagem de defesa em profundidade?

Repolho

Cebola

Alface

alcachofraQual é o benefício de uma abordagem de defesa em profundidade?

Todas as vulnerabilidades de rede são atenuadas.

Apenas uma única camada de segurança no núcleo da rede é necessária.

A eficácia de outras medidas de segurança não é afetada quando um mecanismo de

segurança falha.

Qual ferramenta pode ser usada para coletar informações sobre os diferentes tipos de

tráfego que existem em uma rede?

servidor de aplicativos

RTP

QoS

analisador de protocolo

Qual componente de uma política de segurança define explicitamente o tipo de tráfego

permitido em uma rede e quais usuários podem ou não fazer?

Políticas de Senhas

políticas de usos aceitáveis

Qual seção de uma política de segurança é usada para especificar que somente

indivíduos autorizados devem ter acesso aos dados corporativos?

declaração de âmbito

declaração de autoridade

política de identificação e autenticação

Um administrador descobre que um usuário está acessando um site recém-

estabelecido que pode prejudicar a segurança da empresa. Que ação deve o

administrador tomar primeiro em termos de política de segurança?

Peça ao usuário que pare imediatamente e informe o usuário que isso constitui motivo

para demissão.

Crie uma regra de firewall bloqueando o respectivo site.

Suspenda imediatamente os privilégios de rede do usuário.

Revise a AUP imediatamente e faça com que todos os usuários assinem a AUP

atualizada.

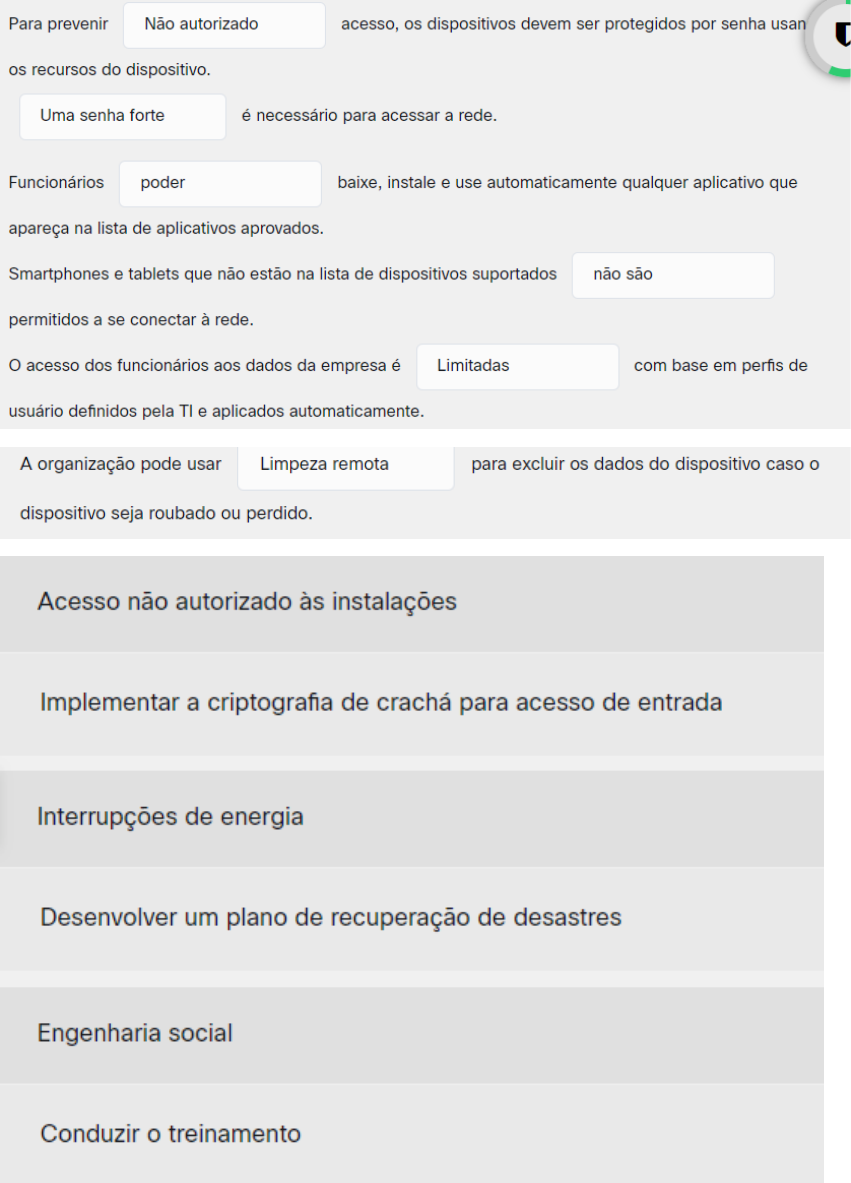

Quais são os três objetivos que uma política de segurança BYOD realiza? (Escolha

três.)

identificar uma lista de sites que os usuários não têm permissão para acessar

identificar salvaguardas a serem implementadas se um dispositivo for comprometido

identificar quais funcionários podem trazer seus próprios dispositivos

descrever os direitos de acesso e as atividades permitidas ao pessoal de segurança

no dispositivo

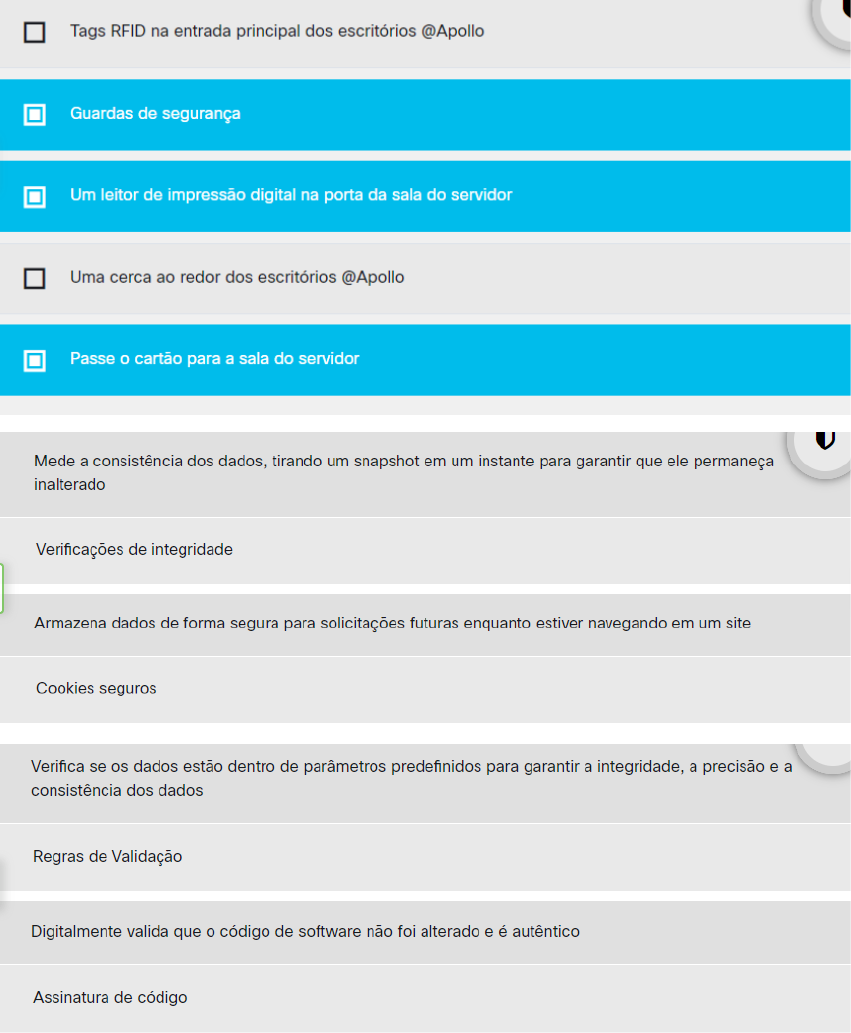

Um usuário criou um novo programa e deseja distribuí-lo para todos na empresa. O

usuário quer garantir que, quando o programa for baixado, não será alterado enquanto

estiver em trânsito. O que o usuário pode fazer para garantir que o programa não será

alterado quando for baixado?

Criar um hash do arquivo do programa que pode ser usado para verificar a integridade

do arquivo depois que o download for feito.

Um usuário está executando uma auditoria de rotina do hardware do servidor no data

center da empresa. Vários servidores estão usando unidades únicas para hospedar

sistemas operacionais e vários tipos de soluções de conexão de armazenamento para

armazenar dados. O usuário quer oferecer uma solução melhor para fornecer

tolerância a falhas durante uma falha no disco. Qual é a melhor solução?

backup em fita

UPS

backup externo

RAID

Um usuário foi contratado por uma empresa para fornecer uma infraestrutura de rede

altamente disponível. O usuário quer implementar redundância de rede em caso de

falha de switch, mas quer evitar loop de camada 2. O que o usuário poderia

implementar na rede?

VRRP

Spanning Tree Protocol

Por que WPA2 é melhor que WPA?

suporte ao TKIP

tempo de processamento reduzido

espaço da chave reduzido

uso obrigatório de algoritmos AES

Um administrador de um data center pequeno quer um método flexível e seguro de

conectar-se remotamente aos servidores. Qual protocolo seria melhor usar?

Cópia segura

Área de Trabalho Remota

Telnet

Secure Shell

Qual serviço resolve um endereço da Web específico em um endereço IP do servidor

da Web de destino?

NTP

DNS

Uma empresa deseja implementar o acesso biométrico em seu data center. A

empresa está preocupada com as pessoas conseguirem contornar o sistema ao serem

aceitas de forma incorreta como usuários legítimos. Que tipo de erro é a falsa

aceitação?

rejeição falsa

Tipo I

CER

Tipo II

A autenticação mútua pode impedir qual tipo de ataque?

sniffing sem fio

man-in-the-middle

Qual utilitário usa o Internet control message protocol (ICMP)?

NTP

ping

Qual tecnologia pode ser usada para proteger o VoIP de espionagem?

autenticação forte

mensagens de voz criptografadas

Qual é o objetivo de uma DMZ?

Ele permite que hosts externos acessem servidores específicos da empresa,

mantendo as restrições de segurança para a rede interna.

Quais são as duas etapas que devem ser tomadas antes de conectar qualquer

dispositivo de IoT a uma rede doméstica ou comercial? (Escolha 2.)

Redefinir todas as configurações do dispositivo de IoT para os padrões antes

de se conectar a uma rede ao vivo.

Verifique se todos os dispositivos da IoT estão isolados em um único domínio

de broadcast.

Atualize o firmware do dispositivo com todas as correções de segurança relevantes.

Registre as credenciais administrativas na placa de login caso as esqueça.

Alterar todas as credenciais de administrador padrão.

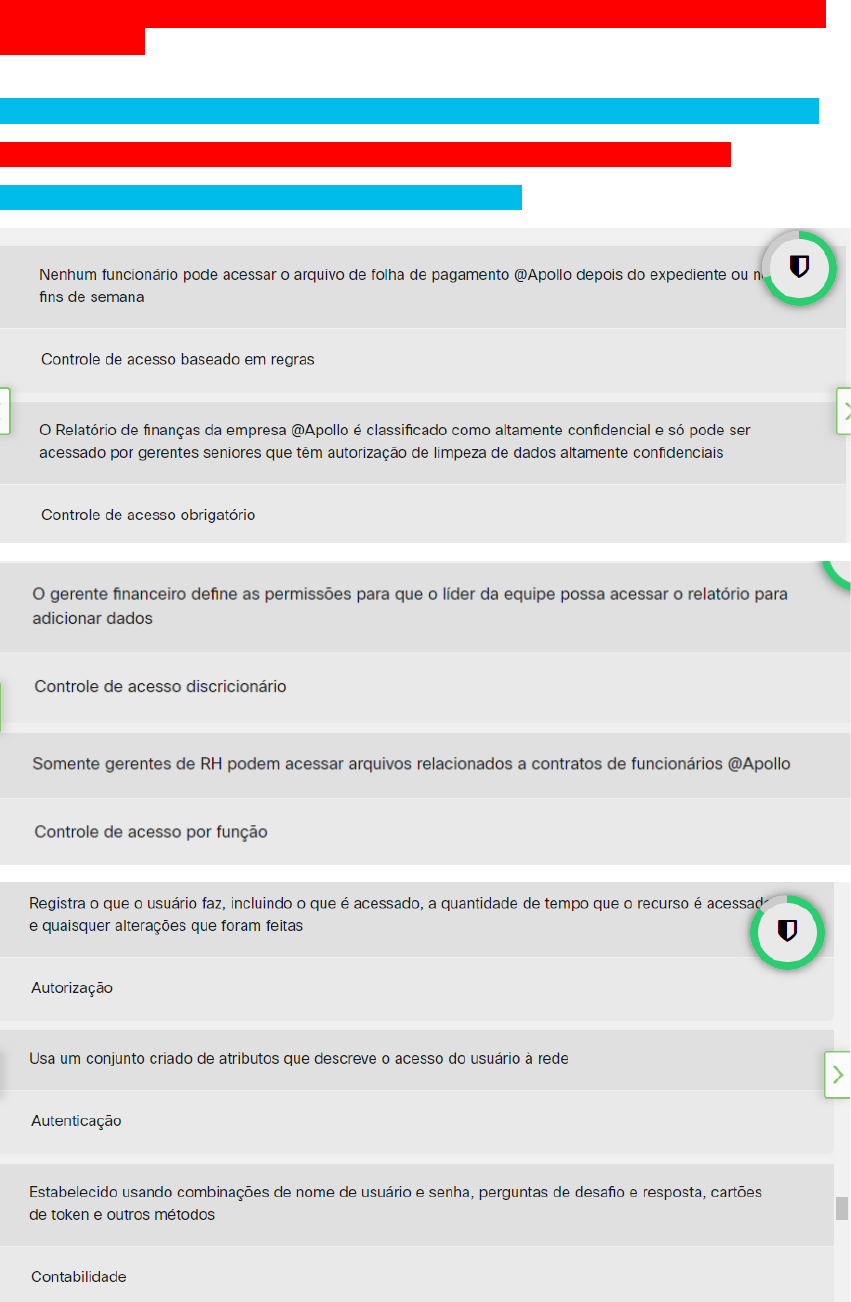

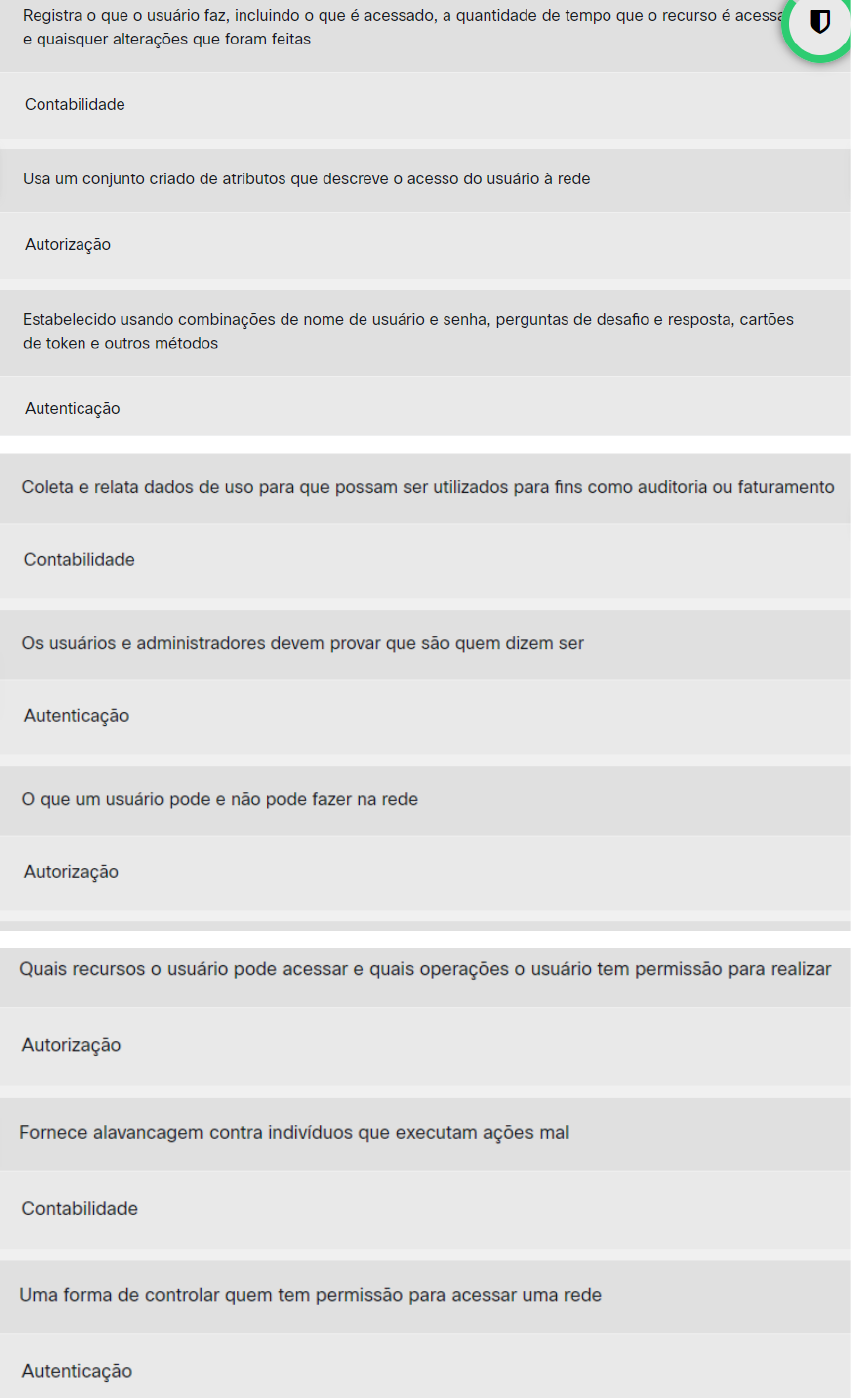

Quais são os três processos que são exemplos de controles de acesso lógicos?

(Escolha três.)

firewalls para monitorar o tráfego

biometria para validar características físicas

sistema de detecção de invasão (IDS) para observar atividades suspeitas na rede

cartões de acesso para permitir o acesso a uma área restrita

Uma empresa planeja implementar treinamento de segurança para educar os

funcionários sobre as políticas de segurança. Que tipo de controle de acesso a

empresa está tentando implementar?

Lógico

administrativas

Quando uma auditoria de segurança é realizada em uma empresa, o auditor relata que

os novos usuários têm acesso aos recursos de rede além de suas funções normais de

trabalho. Além disso, os usuários que se movem para diferentes posições mantêm

suas permissões anteriores. Que tipo de violação está ocorrendo?

Password

Qual modelo de controle de acesso atribui privilégios de segurança com base na

posição, responsabilidades ou classificação de cargo de um indivíduo ou grupo dentro

de uma organização?

baseado em função

Que tipo de controle de acesso aplica o controle de acesso mais rigoroso e é

comumente usado em aplicações militares ou de missão crítica?

Controle de acesso obrigatório (MAC)

Qual componente é o pilar da abordagem de segurança de confiança zero que se

concentra no acesso seguro de dispositivos, como servidores, impressoras e outros

endpoints, incluindo dispositivos conectados à IoT?

cargas de trabalho

Foi solicitado que um usuário implementasse o IPSec para conexões externas de

entrada. O usuário planeja usar SHA-1 como parte da implementação. O usuário

deseja garantir a integridade e a autenticidade da conexão. Qual ferramenta de

segurança o usuário pode usar?

HMAC

Prévia do material em texto